Protégez votre iPhone avec Avast One contre le piratage et les malwares

- Sécurité

- Confidentialité

- Performances

Éclairé uniquement par la faible lueur de son écran, un personnage à capuche saisit des commandes sur son clavier à une vitesse fulgurante. C’est ça que vous évoque le mot « hacker » ? Vous serez peut-être surpris d’apprendre qu’il existe plusieurs types de hackers. Poursuivez votre lecture pour tout savoir sur le hacking ou piratage et sur la manière de vous protéger contre ce phénomène grâce à une solution de sécurité de haut niveau comme Avast One.

Le hacking, parfois appelé piratage, est l’application d’une connaissance technique ou technologique afin de résoudre un problème ou un obstacle. Notez que notre définition du hacking ne contient intentionnellement aucune notion d’illégalité. Bien que de nombreux hackers utilisent leurs compétences à des fins malveillantes, et bien que la plupart des gens associent le hacking à des activités criminelles ou au piratage informatique, ce n’est là qu’un aspect des choses.

Cette article contient :

Il en existe de nombreux types, mais dans cet article, nous allons nous concentrer sur le hacking informatique. En fonction de la personne à qui vous posez la question, vous obtenez deux types de réponses concernant la définition du hacking dans ce domaine :

Traditionnellement, le hacker informatique est un excellent programmeur, bidouilleur et passionné de culture informatique.

Mais beaucoup d’entre nous ont tendance à considérer les hackers comme des criminels qui accèdent aux ordinateurs ou aux réseaux en contournant les mesures de sécurité. C’est en général cette définition qu’ont en tête les médias lorsqu’ils emploient le terme de « hacker », ou « pirate informatique ».

En règle générale, les hackers emploient le terme de « cracking », ou effraction, pour définir le contournement à des fins criminelles d’un système de sécurité, un peu comme lorsqu’un voleur parvient à ouvrir un coffre. Donc, qu’est-ce qu’un hacker ? Tout simplement, un hacker est une personne qui applique ses compétences en informatique dans le but de résoudre un problème.

En fonction de leurs motivations, les hackers peuvent être des « black hat hackers » (malveillants, ou pirates), des « white hat hackers » (bienveillants, ou « pirates éthiques ») ou bien gris (entre les deux). Voyons ce qui les caractérise et comment les distinguer.

Le hacker malveillant, ou pirate informatique correspond au profil du cybercriminel décrit plus haut. Il contourne les systèmes de cybersécurité pour accéder de façon illégale aux ordinateurs ou aux réseaux. S’il découvre une faille de sécurité, il va soit l’exploiter pour son propre compte, soit la faire connaître aux autres hackers, en général en échange d’une somme d’argent.

La plupart du temps, l’objectif du black hat hacker est de gagner de l’argent, en s’en emparant directement ou en le volant, en vendant des informations piratées ou en essayant d’extorquer de l’argent. Mais la plupart du temps, il cherche juste à créer le plus de problèmes possible.

Les white hat hackers, ou pirates éthiques sont l’opposé des black hats. Ils sont tout aussi compétents, mais plutôt que d’appliquer ces compétences dans un but criminel, ils cherchent à aider les entreprises à renforcer leurs systèmes de sécurité informatique. Le white hat hacker essaie intentionnellement d’entrer par effraction dans un système, avec l’autorisation de son propriétaire, afin d’en identifier les points faibles pour pouvoir y remédier. Ce type de travail est appelé « piratage éthique ».

Nombreux sont les white hat hackers à être employés par une grande entreprise dans le cadre de sa politique de cybersécurité. D’autres proposent leurs services de test de la sécurité informatique en tant que consultants ou indépendants. Ces services peuvent aller plus loin que la simple entrée dans le système de cybersécurité et peuvent par exemple impliquer de tester les employés par des campagnes de phishing (hameçonnage) visant à renforcer le niveau de sécurité des informations d’identification.

Entre ces deux profils opposés se trouvent ceux que l’on appelle les « grey hat hackers ». Ils ne sont pas aussi altruistes que les pirates éthiques, mais ils ne sont pas pour autant de véritables cybercriminels. Alors que les pirates éthiques disposent d’une autorisation pour tester les vulnérabilités des systèmes, les grey hat hackers se passent de cette permission.

Certains d’entre eux se comportent comme des mercenaires : après avoir découvert une faille de sécurité, ils contactent l’entreprise concernée pour lui proposer leurs services contre récompense. D’autres agissent dans le but de forcer une entreprise qui se montre réticente à résoudre une vulnérabilité connue. Un exemple notable de grey hat hacking s’est produit en 2013 et a forcé Facebook à reconnaître une faille de sécurité et à la réparer après avoir ignoré les avertissements du hacker.

Il est possible de distinguer plusieurs types de hacking en fonction des failles de sécurité. Les personnes, les collectifs de hackers, les entreprises et les administrations, s’adonnent tous à des activités assimilables à du hacking de sécurité lorsqu’elles en éprouvent la nécessité. Voyons tout d’abord trois des types les plus courants de hacking.

Les black hat hackers qui agissent en solitaire, tout comme les collectifs de hackers, sont généralement des voleurs. Leurs cybercrimes visent à voler directement de l’argent, à en faciliter le vol via le détournement de données ou à revendre des données à d’autres cybercriminels.

Si un hacker parvient à obtenir vos informations d’identification (ou même quelques éléments d’informations personnelles vous concernant), il peut essayer de deviner votre mot de passe ou vous piéger par du phishing, autrement dit du hameçonnage. Mais peu importe, l’objectif final reste de s’emparer de votre argent.

Les vols de données sont un bon exemple de hacking à des fins financières. Les hackers s’introduisent sur les serveurs d’un site web, collectent des données des utilisateurs de ce site, puis revendent ce qu’ils ont volé. En 2017, la société de crédit basée aux États-Unis Equifax a annoncé avoir subi un gigantesque vol de données affectant plus de 147 millions de personnes.

Les données volées ne se limitaient pas aux noms et aux dates de naissance, mais reprenaient aussi les numéros de sécurité sociale et de permis de conduire ainsi que les données de centaines de milliers de cartes de crédit. La perte de ces données a rendu de nombreux clients vulnérables face à l’usurpation d’identité et à la fraude.

La concurrence entre les entreprises est rude, et il n’est pas très étonnant que certaines d’entre elles n’hésitent pas à se salir les mains pour dépasser la concurrence. L’espionnage industriel entre entreprises est une application professionnelle des méthodes de hacking, de malware, de phishing et autres techniques d’espionnage peu reluisantes afin d’obtenir des informations privilégiées sur un concurrent. C’est ce que l’on appelle aussi le hacking d’informations.

Parfois, cela consiste simplement à embaucher un employé mécontent d’une autre entreprise, mais il existe d’autres solutions plus techniques. En 2017, les tribunaux des États-Unis ont mis en accusation trois personnes liées à la société de sécurité informatique Boyusec (dans sa forme longue Guangzhou Bo Yu Information Technology Company Limited) pour espionnage industriel. Ces trois personnes s’étaient introduites par effraction dans les systèmes de différentes entreprises, dont Moody’s Analytics et Siemens, pour récupérer des informations secrètes et des données de propriété intellectuelle.

Des chercheurs en cybersécurité ont par la suite fait le lien entre Boyusec et le groupe de pirates chinois APT3 ou Gothic Panda, qui semble avoir des liens avec le ministère chinois de la sécurité de l’État, ce qui nous amène logiquement au troisième épisode de notre trilogie…

Les retombées potentielles du hacking des systèmes de sécurité sont telles que même les gouvernements cherchent à en profiter. Partout dans le monde, des pays sont engagés dans des activités de cyberguerre en coulisses. Tous les pays savent que les autres le font, mais tous jouent la surprise lorsque l’un d’entre eux se fait prendre la main dans le sac.

Parfois, les gouvernements (et les groupes de hackers dont ils favorisent les activités) attaquent directement d’autres gouvernements. La possibilité que certains gouvernements utilisent leurs entreprises privées ou publiques pour mener des opérations offensives à l’étranger est également source d’inquiétudes. C’est pourquoi les sociétés Huawei et Kaspersky ont été identifiées comme des risques de sécurité potentiels. Mais la plupart du temps, il s’agit de hackers soutenus par leur pays qui s’attaquent à des entreprises, des institutions (par exemple bancaires) ou des réseaux d’infrastructure.

En juillet 2019, Microsoft reconnaissait avoir informé, au cours de l’année précédente, près de 10 000 personnes ayant été la cible de tentatives de piratage de ce type. La majorité de ces attaques émanaient de groupes ayant visiblement des liens avec la Russie, l’Iran et la Corée du Nord. Le hacking commandité par les états est la plupart du temps particulièrement difficile à prouver, car les gouvernements se tiennent loin des activités de piratage par le biais de groupes intermédiaires.

La philosophie du hacking remonte bien avant l’invention de l’ordinateur. Le désir d’expérimenter, de manipuler et de déformer un objet pour en éprouver les limites et parfois démontrer comment il peut être brisé fait partie intégrante de l’expérience humaine.

Lorsque l’ordinateur a fait son apparition, il était tout naturel qu’il ne soit pas simplement considéré comment un objet du quotidien, mais aussi comme un défi à relever, voire un terrain de jeu.

Le terme de « hacking » en lien avec la technologie est apparu dans les années cinquante au MIT, et était utilisé par les membres du Tech Model Railroad Club pour désigner un processus permettant de résoudre de façon créative et innovante un problème technique. Dans les années 60, ces étudiants sont passés de l’étude des trains aux ordinateurs, et ont mis en œuvre toute leur inventivité pour exploiter au maximum le potentiel de cette nouvelle technologie.

Dans les années 70, d’autres se sont attaqués de la même manière au réseau téléphonique. Appelés « phreakers », ou « phone freaks », ces passionnés passaient des heures à explorer le réseau téléphonique pour en comprendre les interconnexions, avant d’innover avec leurs propres exploits. Ils concevaient des appareils artisanaux appelés « blue boxes », pour les assister dans ces aventures. Avant de connaître le succès avec Apple, Steve Wozniak et Steve Jobs faisaient partie de cette communauté de passionnés du phreaking.

Avec l’arrivée de l’ordinateur individuel dans les années 80, le phénomène du hacking a explosé. Désormais, tout utilisateur d’un ordinateur pouvait faire partie de la communauté des hackers. Mais il était inévitable qu’avec le nombre croissant d’utilisateurs se découvrant des talents de hacker, certains utilisent ces talents à des fins criminelles. C’est donc en 1986 que la première loi anti-cybercrime a été votée : le Computer Fraud and Abuse Act aux États-Unis.

Dans son expression la plus positive, la culture des hackers met en avant la créativité et les compétences dans le domaine technologique. Les hackers de tous les âges cherchent à expérimenter et à explorer, à envisager les technologies sous différents angles et à répondre à l’éternelle question « Et si... ? ».

Comme l’alpiniste George Mallory qui expliquait vouloir conquérir l’Everest « Parce qu’il est là », les hackers cherchent eux aussi à faire étalage de leurs compétences en résolvant des problèmes d’ordre technologique. Et lorsque vous entendez autour de vous les gens parler des « life hacks », ces astuces qui simplifient le quotidien, ils utilisent bien le terme « hack » dans le même esprit.

Même si à l’origine, le hacking n’a rien de malveillant, ce désir peut parfois entraîner les mordus d’informatique dans des eaux plus troubles. Les grandes entreprises ont tendance à ne pas apprécier que l’on contourne par effraction leurs systèmes de sécurité sans leur autorisation, et elles ont souvent recours à des poursuites judiciaires pour faire un exemple des hackers qui sont allés trop loin.

Le fait que le hacking constitue ou non un cybercrime ne dépend que d’une chose : le consentement. Les pirates éthiques que sont les white hat hackers obtiennent une autorisation avant de s’attaquer aux systèmes et ils sont obligés de signaler toutes les vulnérabilités qu’ils rencontrent. Hors de ce contexte, le hacking dans le domaine de la sécurité est une activité illégale.

Les hackers criminels, ou pirates, qui agissent sans consentement enfreignent la loi. Personne ne va vous autoriser à un acte de hacking si vous expliquez avant d’agir que vous cherchez à voler de l’argent ou des secrets professionnels. Les pirates que sont les black hat hackers travaillent donc dans l’ombre. Même le grey hat hacking peut être dangereux si la cible décide de porter plainte contre vous une fois que vous avez révélé ce que vous avez fait.

Il va sans dire que si vous êtes victime d’un piratage lié à la sécurité, il est tout à fait illégal. Si cela vous arrive, signalez immédiatement l’arnaque ou la tentative de piratage. Vous pouvez limiter les dégâts de votre côté et aussi éviter que le pirate fasse d’autres victimes.

Il est impossible de prédire ce dont un pirate compétent est capable s’il dispose de suffisamment de temps et de ressources. De nombreuses multinationales se sont retrouvées à la merci d’un hacker motivé et déterminé à contourner leurs mesures de sécurité même les plus solides.

Mais parmi tous les appareils qui nous entourent à la maison ou au bureau, certains sont des cibles plus faciles que d’autres. Bien que votre iPhone soit extrêmement résistant, ce n’est pas le cas de tous les appareils électroniques grand public. Voici une petite liste des appareils les plus à risque :

Appareils intelligents : de nombreux appareils de l’Internet des objets ne disposent pas des mêmes protections de sécurité que celles intégrées dans les ordinateurs et les appareils mobiles. Si un hacker récupère vos données lors d’une fuite, il peut exploiter tout ce qu’il trouve pour s’introduire dans votre réseau intelligent et passer d’un appareil à un autre.

Routeurs : vous n’imaginez même pas combien de personnes n’ont jamais modifié les informations d’identification par défaut de leur routeur. Vous en faites peut-être même partie. Les hackers savent quels appareils sont fournis avec quelles informations d’identification et ils peuvent tester les réseaux Wi-Fi pour savoir si ces informations sont toujours valables. Les routeurs et les appareils intelligents sont particulièrement vulnérables aux malwares de type botnet, qui peuvent les inclure dans une attaque par déni de service distribué (DDoS).

Webcams : si vous utilisez encore une webcam autonome, elle présente les mêmes vulnérabilités que n’importe quel autre objet connecté. Les utilisateurs d’ordinateurs portables sont également exposés aux rootkits, un type de malware permettant aux hackers d’accéder à tout moment à un appareil, y compris à la caméra orientée vers l’utilisateur. Il peut donc être intéressant de coller un morceau d’adhésif opaque sur cette caméra.

E-mail : il ne s’agit pas d’un appareil, mais les e-mails sont une cible privilégiée des hackers. Les mots de passe fuitent régulièrement lors de vols de données, et si vous utilisez le même mot de passe pour votre e-mail et vos autres services, vous laissez la porte grande ouverte aux hackers.

Téléphones débridés : les appareils iOS, et dans une moindre mesure les appareils Android, sont extrêmement résistants face au hacking. Si vous avez débridé votre appareil (c’est-à-dire supprimé les mesures de sécurité intégrées par le fabricant), vous serez plus vulnérable au hacking, à moins que vous ne connaissiez bien les contre-mesures à adopter.

Pour éviter que des hackers s’introduisent sur votre réseau ou sur l’un de vos appareils, utilisez un outil de cybersécurité robuste, comme Avast One. Avast applique six couches de protection, plus une intelligence artificielle basée dans le cloud pour bloquer 1,5 milliard d’attaques de malwares tous les mois. Il détecte les vulnérabilités de votre Wi-Fi domestique, vous alerte sur les paramètres non sécurisés et les mots de passe faibles et vous protège des tentatives de phishing et des virus, le tout gratuitement.

« Mon compte a été piraté ! » À chaque problème sur les réseaux sociaux, c’est la ligne de défense favorite des célébrités affectées. Si vous ne prêtez pas attention à vos mots de passe, un pirate peut facilement prendre le contrôle d’un de vos comptes. il peut alors publier ce qu’il veut sous votre nom, accéder à votre contenu privé et entrer en contact avec vos amis.

Vous voulez vérifier si le mot de passe de vos comptes de réseaux sociaux ou d’e-mail a fuité ? Consultez notre outil gratuit HackCheck pour rechercher les mots de passe divulgués.

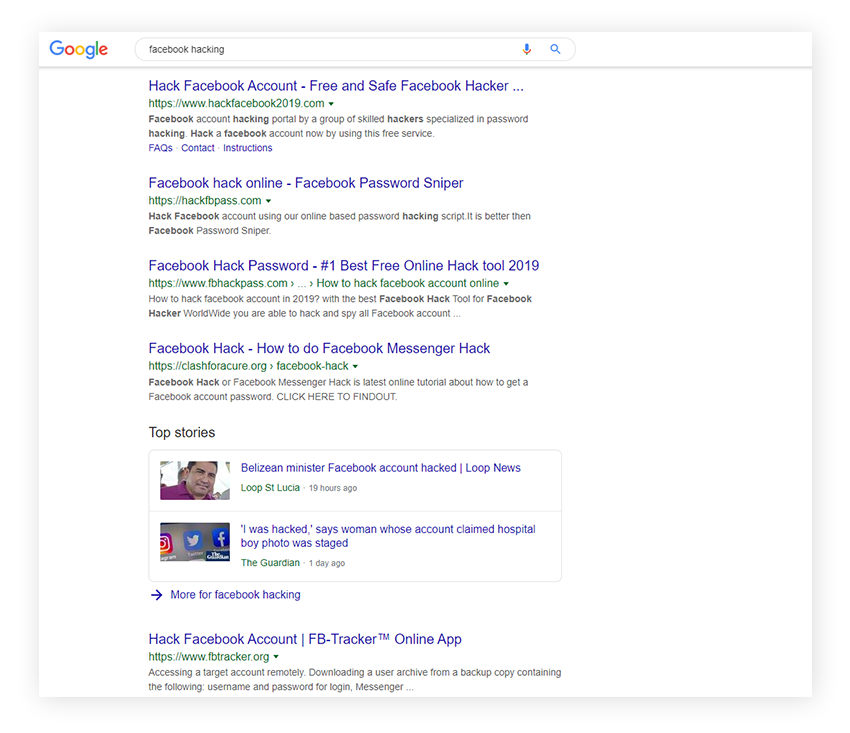

Quel est le risque de piratage sur les réseaux sociaux ? Recherchez par exemple « hacking Facebook » sur Google, comme je l’ai fait pour rechercher des actualités sur ce sujet en préparant cet article. Au lieu de trouver des informations, vous tombez sur une liste d’outils de piratage pour Facebook. Bien entendu, nous vous déconseillons de faire cette expérience ou de consulter les liens mentionnés dans cette recherche.

Le piratage de Twitter et d’Instagram est également une activité assez répandue. La page d’aide de Twitter pour les comptes piratés suggère en premier recours de réinitialiser votre mot de passe, ce qui renvoie à l’idée d’utiliser un mot de passe différent pour chaque service que vous utilisez. En effet, si le pirate récupère un mot de passe, il ne pourra se connecter qu’au compte correspondant.

Le piratage de Twitter et d’Instagram est également une activité assez répandue. La page d’aide de Twitter pour les comptes piratés suggère en premier recours de réinitialiser votre mot de passe, ce qui renvoie à l’idée d’utiliser un mot de passe différent pour chaque service que vous utilisez. En effet, si le pirate récupère un mot de passe, il ne pourra se connecter qu’au compte correspondant.

En fonction du type de malware utilisé par le pirate, les symptômes du piratage peuvent varier. Voici une petite liste de ce que vous pouvez voir si un pirate s’est introduit dans un de vos appareils :

Vous n’avez plus d’accès. Si un pirate réussit à s’emparer de vos informations d’identification, il peut changer votre mot de passe et vous ne pourrez plus accéder à votre compte. Dans ce cas, lancez immédiatement une réinitialisation du mot de passe et activez l’authentification à deux facteurs si elle est disponible.

Votre appareil se comporte de façon anormale. Votre ordinateur ou votre appareil mobile a-t-il changé de comportement du jour au lendemain ? Vous avez remarqué des mots de passe différents, des paramètres radicalement différents, de nouveaux fichiers ou des modifications étranges sur des fichiers existants ? Votre logiciel antivirus a été désactivé ? De nouveaux programmes ou de nouvelles applications se lancent d’eux-mêmes ? Votre webcam ou votre micro s’allument même lorsque vous ne les utilisez pas ? Ces symptômes peuvent indiquer une intrusion par un pirate.

Vos réseaux sociaux s’affolent. Si votre famille, vos amis et vos collègues commencent à vous signaler qu’ils reçoivent des messages étranges de votre part, changez immédiatement vos mots de passe. Même chose si vous remarquez du contenu sur les réseaux sociaux que vous n’avez pas publié vous-même. Il s’agit là de deux signes courants du piratage sur les réseaux sociaux.

Le pirate vous contacte. Une demande de rançon venant d’un ransomware sur votre ordinateur est un signe évident de piratage. Le pirate peut aussi vous contacter directement pour vous dire que vos appareils ont été attaqués et/ou qu’il a récupéré des informations confidentielles vous concernant. Notez toutefois que les tentatives d’extorsion peuvent être du bluff, surtout si le pirate ne vous a présenté aucune preuve évidente des informations dont il dispose sur vous.

Votre navigateur se comporte de façon étrange. De nombreuses opérations de piratage ont lieu par l’intermédiaire de votre navigateur. Les redirections involontaires (lorsque vous essayez de consulter une page, mais qu’une autre s’ouvre alors que vous ne l’aviez pas demandé) indiquent souvent quelque chose de louche. Soyez également attentif aux barres d’outils ou extensions que vous n’avez pas ajoutées vous-même. Ces apparitions sont souvent dues à des malwares.

Vous êtes inondé de fenêtres contextuelles. Les adwares et les scarewares ont largement recours aux fenêtres contextuelles pour attirer votre attention. Une explosion de fenêtres contextuelles est la preuve qu’un pirate a réussi à placer un malware sur votre appareil.

Quelqu’un dépense votre argent ou vous vole. Si vous voyez des frais qui s’accumulent et que vous n’avez pas acheté ces articles ou ces services, contactez immédiatement votre banque pour bloquer vos comptes et vos cartes de crédit. Même chose si vous constatez que le solde de votre compte a changé. Vous êtes peut-être victime d’une usurpation d’identité suite à une fuite de données provoquée par un pirate. Les hackers vendent souvent des données personnelles volées sur le dark web.

Pour savoir si vous avez été piraté ou si vos informations font partie d’une fuite de données, envisagez d’installer une protection spécialisée. Avast BreachGuard est une solution de protection contre le vol d’identité qui protège vos informations 24/7. Nous surveillons en permanence le dark web où les pirates achètent et revendent les données personnelles dont ils se sont emparés. Si vos données sont détectées, nous vous préviendrons immédiatement afin que vous puissiez sécuriser vos comptes et éviter toute fraude à l’identité.

Les pirates opèrent comme les lions : ils s’attaquent aux proies qu’ils ont identifiées comme étant vulnérables et incapables de se défendre. En adoptant quelques mesures préventives, vous pouvez leur compliquer la tâche et ils se tourneront vers une cible plus facile.

Utilisez un mot de passe unique pour chaque compte. Si un pirate en récupère un, il ne pourra utiliser que ce compte. Même s’il essaie ce mot de passe sur d’autres comptes, si c’est un mot de passe unique et fort, il ne pourra pas aller bien loin.

Mettez vos logiciels à jour. Les logiciels obsolètes sont vulnérables, mais les logiciels à jour le sont bien moins. Utilisez les mises à jour automatiques sur tous vos appareils, programmes et applications.

Ne cliquez pas sur les publicités ou les liens étranges. Les pirates peuvent intégrer des malwares dans les publicités, selon la technique du « malvertising » (les publicités malveillantes). Ils peuvent faire de même avec des sites infectés pour provoquer des « téléchargements furtifs » de malwares sur votre appareil lorsque vous consultez ces sites. Ne cliquez que sur les liens que vous savez fiables.

Favorisez le chiffrement HTTPS. Le chiffrement HTTPS est l’un des moyens les plus simples de vérifier si un site web est sûr. Si le site utilise ce protocole sécurisé, vous verrez une petite icône de cadenas dans la barre d’adresse du navigateur et l’URL commencera par « HTTPS ». Ne saisissez aucune information personnelle sur les sites qui utilisent le HTTP simple.

Modifiez le nom d’utilisateur et le mot de passe par défaut de votre routeur et de vos appareils intelligents. Offrez au moins un peu de résistance aux pirates avant qu’ils n’infiltrent votre réseau domestique. La première étape lorsque vous installez un nouveau routeur ou un nouvel appareil intelligent consiste à changer les informations de connexion.

N’effectuez aucune activité personnelle sur les ordinateurs publics. Utilisez-les pour effectuer des recherches générales, c’est tout. Ne vous connectez pas à vos comptes personnels, la machine pouvant contenir un spyware.

Une fois que vous avez appliqué les conseils ci-dessus, vous pouvez passer à une stratégie à plus long terme pour vous protéger des tentatives de piratage. Adopter les réflexes suivants et suivre les suggestions de logiciels ci-dessous contribuera grandement à vous protéger des pirates.

![]() Choisissez le téléchargement à la source. Sur mobile, utilisez l’App Store et Google Play. Sur un PC ou un ordinateur portable, téléchargez vos logiciels directement sur le site du développeur. Lorsque vous installez un nouveau programme, vérifiez qu’il ne contient pas d’autres logiciels. Si vous ne voulez pas de bloatware, n’installez pas le programme.

Choisissez le téléchargement à la source. Sur mobile, utilisez l’App Store et Google Play. Sur un PC ou un ordinateur portable, téléchargez vos logiciels directement sur le site du développeur. Lorsque vous installez un nouveau programme, vérifiez qu’il ne contient pas d’autres logiciels. Si vous ne voulez pas de bloatware, n’installez pas le programme.

![]() Installez un logiciel antivirus. Un bon antivirus gratuit vous défendra contre les virus, mais aussi contre bien d’autres choses. Vous serez protégé de tous les malwares, en plus des failles de sécurité que représentent les logiciels obsolètes, les téléchargements malveillants et les programmes qui se comportent de façon erratique. Renseignez-vous et sélectionnez un outil qui offre les fonctionnalités couvrant tous vos besoins et tous vos appareils. Certains, comme Avast One, sont disponibles gratuitement, alors que d’autres sont payants.

Installez un logiciel antivirus. Un bon antivirus gratuit vous défendra contre les virus, mais aussi contre bien d’autres choses. Vous serez protégé de tous les malwares, en plus des failles de sécurité que représentent les logiciels obsolètes, les téléchargements malveillants et les programmes qui se comportent de façon erratique. Renseignez-vous et sélectionnez un outil qui offre les fonctionnalités couvrant tous vos besoins et tous vos appareils. Certains, comme Avast One, sont disponibles gratuitement, alors que d’autres sont payants.

![]() Téléchargez un VPN et utilisez-le. Un VPN est un tunnel privé entre votre appareil et Internet. Il chiffre le trafic entre votre appareil et le serveur VPN, ce qui veut dire que personne en dehors de votre fournisseur VPN ne peut voir ce que vous faites. Si vous utilisez un réseau Wi-Fi public non sécurisé (comme dans un café ou un centre commercial), protégez-vous avec un VPN fiable comme Avast SecureLine VPN. Sinon, vos données sont facilement consultables par des tiers.

Téléchargez un VPN et utilisez-le. Un VPN est un tunnel privé entre votre appareil et Internet. Il chiffre le trafic entre votre appareil et le serveur VPN, ce qui veut dire que personne en dehors de votre fournisseur VPN ne peut voir ce que vous faites. Si vous utilisez un réseau Wi-Fi public non sécurisé (comme dans un café ou un centre commercial), protégez-vous avec un VPN fiable comme Avast SecureLine VPN. Sinon, vos données sont facilement consultables par des tiers.

![]() Ne débridez votre appareil mobile qu’avec d’extrêmes précautions. Les appareils mobiles, que ce soit sur iOS ou Android, sont équipés de fonctions de sécurité intégrées et de limitations qui aident à prévenir le piratage. Certains utilisateurs préfèrent contourner ces limitations afin de bénéficier d’un contrôle total sur leur appareil. Si cela vous intéresse, débridez uniquement si vous savez parfaitement ce que vous faites. Le fait de débrider les appareils les rend extrêmement vulnérables aux intrusions s’ils ne sont pas correctement protégés. Cela annule également votre garantie.

Ne débridez votre appareil mobile qu’avec d’extrêmes précautions. Les appareils mobiles, que ce soit sur iOS ou Android, sont équipés de fonctions de sécurité intégrées et de limitations qui aident à prévenir le piratage. Certains utilisateurs préfèrent contourner ces limitations afin de bénéficier d’un contrôle total sur leur appareil. Si cela vous intéresse, débridez uniquement si vous savez parfaitement ce que vous faites. Le fait de débrider les appareils les rend extrêmement vulnérables aux intrusions s’ils ne sont pas correctement protégés. Cela annule également votre garantie.

![]() Ne vous connectez pas en tant qu’administrateur par défaut. Réservez les privilèges d’administration à certains cas spécifiques et définissez les autorisations de votre compte comme celles d’un utilisateur standard. De ce fait, si vous cliquez par accident sur un lien ou téléchargez un programme malveillant, le pirate ne pourra pas faire tout ce qu’il veut sur votre appareil.

Ne vous connectez pas en tant qu’administrateur par défaut. Réservez les privilèges d’administration à certains cas spécifiques et définissez les autorisations de votre compte comme celles d’un utilisateur standard. De ce fait, si vous cliquez par accident sur un lien ou téléchargez un programme malveillant, le pirate ne pourra pas faire tout ce qu’il veut sur votre appareil.

![]() Utilisez un gestionnaire de mots de passe. Nous avons déjà évoqué l’importance d’utiliser des mots de passe uniques pour tous vos comptes. Plutôt que d’utiliser une liste de mots de passe que vous sauvegardez, ce qui est une très mauvaise idée du point de vue de la sécurité, utilisez un gestionnaire de mots de passe. Choisissez un gestionnaire de mots de passe connu et créé par un développeur fiable. Après tout, vous allez lui confier toutes les clés de votre monde numérique. Essayez d’en trouver un qui propose aussi la génération de mots de passe et la synchronisation sur plusieurs appareils.

Utilisez un gestionnaire de mots de passe. Nous avons déjà évoqué l’importance d’utiliser des mots de passe uniques pour tous vos comptes. Plutôt que d’utiliser une liste de mots de passe que vous sauvegardez, ce qui est une très mauvaise idée du point de vue de la sécurité, utilisez un gestionnaire de mots de passe. Choisissez un gestionnaire de mots de passe connu et créé par un développeur fiable. Après tout, vous allez lui confier toutes les clés de votre monde numérique. Essayez d’en trouver un qui propose aussi la génération de mots de passe et la synchronisation sur plusieurs appareils.

![]() À ce propos, évitez d’enregistrer les mots de passe dans votre navigateur. Cette option est bien moins sécurisée que celle du gestionnaire de mots de passe. De nombreux gestionnaires de mots de passe sont disponibles sous forme d’extensions de navigateur et offrent les mêmes fonctions avec un degré de protection supérieur.

À ce propos, évitez d’enregistrer les mots de passe dans votre navigateur. Cette option est bien moins sécurisée que celle du gestionnaire de mots de passe. De nombreux gestionnaires de mots de passe sont disponibles sous forme d’extensions de navigateur et offrent les mêmes fonctions avec un degré de protection supérieur.

![]() Utilisez l’authentification à deux facteurs partout où c’est possible. Il est toujours bon d’appliquer une couche de sécurité supplémentaire avec l’authentification à deux facteurs. Utilisez-la pour votre e-mail, vos réseaux sociaux, vos comptes bancaires... bref, partout où vous pouvez. Il ne s’agit pas d’une solution miracle, et certaines campagnes de phishing particulièrement retorses ont commencé à exploiter cette technologie, mais cela reste globalement un ajout important à votre sécurité dont il est difficile de se passer.

Utilisez l’authentification à deux facteurs partout où c’est possible. Il est toujours bon d’appliquer une couche de sécurité supplémentaire avec l’authentification à deux facteurs. Utilisez-la pour votre e-mail, vos réseaux sociaux, vos comptes bancaires... bref, partout où vous pouvez. Il ne s’agit pas d’une solution miracle, et certaines campagnes de phishing particulièrement retorses ont commencé à exploiter cette technologie, mais cela reste globalement un ajout important à votre sécurité dont il est difficile de se passer.

![]() Protégez votre présence en ligne. Plus les pirates peuvent obtenir d’informations sur vous, plus ils peuvent peaufiner leurs attaques par phishing, deviner vos questions de sécurité et commettre des fraudes à votre nom. Pensez à limiter le contenu que vous publiez sur les réseaux sociaux à vos contacts actuels, par exemple en améliorant la protection de votre vie privée sur Facebook et en protégeant vos paramètres sur Instagram. N’acceptez pas de demandes venant d’inconnus. Et réfléchissez bien avant d’utiliser votre profil de réseau social pour vous connecter à un autre site web ou un autre service. Cela peut constituer une nouvelle opportunité de piratage, que vous pouvez facilement éliminer en créant un compte spécifique à cette plateforme.

Protégez votre présence en ligne. Plus les pirates peuvent obtenir d’informations sur vous, plus ils peuvent peaufiner leurs attaques par phishing, deviner vos questions de sécurité et commettre des fraudes à votre nom. Pensez à limiter le contenu que vous publiez sur les réseaux sociaux à vos contacts actuels, par exemple en améliorant la protection de votre vie privée sur Facebook et en protégeant vos paramètres sur Instagram. N’acceptez pas de demandes venant d’inconnus. Et réfléchissez bien avant d’utiliser votre profil de réseau social pour vous connecter à un autre site web ou un autre service. Cela peut constituer une nouvelle opportunité de piratage, que vous pouvez facilement éliminer en créant un compte spécifique à cette plateforme.

![]() Lisez attentivement les autorisations que demande l’application. Certains développeurs peuvent se montrer un peu gourmands et demander plus d’autorisations que celles dont a besoin leur application. Évaluez les demandes d’autorisations des applications, et voyez si le développeur en demande trop. Méfiez-vous en particulier des applications qui veulent accéder à votre appareil photo, à vos contacts, à votre micro ou à votre localisation sans raison valable.

Lisez attentivement les autorisations que demande l’application. Certains développeurs peuvent se montrer un peu gourmands et demander plus d’autorisations que celles dont a besoin leur application. Évaluez les demandes d’autorisations des applications, et voyez si le développeur en demande trop. Méfiez-vous en particulier des applications qui veulent accéder à votre appareil photo, à vos contacts, à votre micro ou à votre localisation sans raison valable.

![]() Révisez les techniques anti-phishing. Le phishing et le pharming sont deux des techniques les plus employées par les hackers pour accéder à vos données et à vos comptes. Ne fournissez pas vos informations d’identification et vos informations personnelles, même pour une simple « vérification ». Cette tactique de phishing est en effet redoutablement efficace si elle est bien amenée. Vérifiez bien chaque site pour savoir s’il s’agit d’un site légitime avant d’y entrer des informations. Vérifiez s’il présente des fautes d’orthographe ou de grammaire et vérifiez si le site est complet, y compris les pages de contact ou celle des conditions générales. Les hackers qui créent de faux sites oublient généralement ces détails.

Révisez les techniques anti-phishing. Le phishing et le pharming sont deux des techniques les plus employées par les hackers pour accéder à vos données et à vos comptes. Ne fournissez pas vos informations d’identification et vos informations personnelles, même pour une simple « vérification ». Cette tactique de phishing est en effet redoutablement efficace si elle est bien amenée. Vérifiez bien chaque site pour savoir s’il s’agit d’un site légitime avant d’y entrer des informations. Vérifiez s’il présente des fautes d’orthographe ou de grammaire et vérifiez si le site est complet, y compris les pages de contact ou celle des conditions générales. Les hackers qui créent de faux sites oublient généralement ces détails.

Le monde du piratage est vaste. Et avec autant de méthodes de piratage, il n’existe pas de solution universelle à ce problème. Si vous vous préoccupez des sources les plus courantes de piratage, à savoir les malwares et le phishing, vous êtes déjà une cible moins intéressante.

Les pirates utilisent des malwares pour pirater et ils piratent pour implanter des malwares sur votre appareil. Avast One est continuellement mis à jour pour vous protéger en temps réel des malwares, dès leur apparition. Il détecte, bloque et supprime les attaques de malwares et les tentatives de phishing tout en sécurisant vos données avec un VPN, en protégeant vos fichiers précieux contre les ransomwares, et bien plus encore.

Rejoignez les centaines de millions d’utilisateurs qui protègent leurs données avec le logiciel de sécurité de pointe Avast.

Téléchargez gratuitement Avast One pour prévenir le piratage et protéger votre PC en temps réel contre les virus et autres menaces.

Installez gratuitement Avast One pour prévenir le piratage et protéger votre appareil Android en temps réel contre les virus et autres menaces.

Téléchargez gratuitement Avast One pour prévenir le piratage et protéger votre Mac en temps réel contre les virus et autres menaces.

Installez gratuitement Avast One pour prévenir le piratage et protéger votre iPhone en temps réel contre les virus et autres menaces.

Protégez votre iPhone avec Avast One contre le piratage et les malwares

Protégez votre appareil Android avec Avast One contre le piratage et les malwares